Compare commits

36 Commits

f80fa95cf5

...

main

| Author | SHA1 | Date | |

|---|---|---|---|

|

|

c0d67ceec0 | ||

|

|

c3202e229a | ||

|

|

958e0b9ef0 | ||

|

|

9962ec0738 | ||

|

|

67b40fe8af | ||

| bd47073bf4 | |||

|

|

29b6a69a70 | ||

|

|

2ba65bb11c | ||

|

|

000d0b90fb | ||

|

|

3ac91d6da8 | ||

| 5085b3e2e8 | |||

| b454089ca1 | |||

| 62b89bae2f | |||

|

|

cab7babbb1 | ||

|

|

6d14b30e89 | ||

| 3d18ba261b | |||

| 5c4f2b8b93 | |||

| aae17bb238 | |||

| 91b8601a1e | |||

| 308085d03f | |||

| 3e1acd6282 | |||

| eb97ca67da | |||

|

|

9daba5a289 | ||

|

|

7fb4a4b780 | ||

| e0f8f0bfe2 | |||

| 4de1e3ad96 | |||

| 67d0131521 | |||

| 9b7e7bfb1c | |||

| 2c21b002fd | |||

| b01f59cc93 | |||

| b9388e579e | |||

| c6e384433b | |||

| d640abcdb2 | |||

| c3ff61a558 | |||

| 8ee261064b | |||

| fb600dc1e3 |

3

.gitignore

vendored

@@ -11,4 +11,5 @@ main.out

|

||||

main.pdf

|

||||

main.run.xml

|

||||

main.synctex.gz

|

||||

main.toc

|

||||

main.toc

|

||||

.DS_Store

|

||||

|

||||

BIN

Blatt01/PDFsam_merge.pdf

Normal file

BIN

Blatt01/assets/Screenshot 2024-11-02 095616.png

Normal file

|

After Width: | Height: | Size: 24 KiB |

BIN

Blatt01/assets/automaton.drawio.png

Normal file

|

After Width: | Height: | Size: 62 KiB |

BIN

Blatt01/assets/image-20241102101523676.png

Normal file

|

After Width: | Height: | Size: 40 KiB |

BIN

Blatt01/assets/image-20241102152521592.png

Normal file

|

After Width: | Height: | Size: 44 KiB |

BIN

Blatt01/assets/image-20241102153117886.png

Normal file

|

After Width: | Height: | Size: 36 KiB |

BIN

Blatt01/assets/image-20241102171139781.png

Normal file

|

After Width: | Height: | Size: 61 KiB |

BIN

Blatt01/assets/image-20241104210518954.png

Normal file

|

After Width: | Height: | Size: 172 KiB |

158

Blatt01/automaton.drawio

Normal file

@@ -0,0 +1,158 @@

|

||||

<mxfile host="Electron" agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) draw.io/24.7.17 Chrome/128.0.6613.36 Electron/32.0.1 Safari/537.36" version="24.7.17">

|

||||

<diagram name="Page-1" id="c7488fd3-1785-93aa-aadb-54a6760d102a">

|

||||

<mxGraphModel dx="1728" dy="998" grid="1" gridSize="10" guides="1" tooltips="1" connect="1" arrows="1" fold="1" page="1" pageScale="1" pageWidth="1100" pageHeight="850" background="none" math="0" shadow="0">

|

||||

<root>

|

||||

<mxCell id="0" />

|

||||

<mxCell id="1" parent="0" />

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-6" value="" style="shape=table;startSize=0;container=1;collapsible=0;childLayout=tableLayout;fontSize=16;" vertex="1" parent="1">

|

||||

<mxGeometry x="200" y="90" width="160" height="160" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-7" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-6">

|

||||

<mxGeometry width="160" height="30" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-9" value="<font style="font-size: 10px;">Determine Prefix Length&nbsp;</font>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-7">

|

||||

<mxGeometry width="160" height="30" as="geometry">

|

||||

<mxRectangle width="160" height="30" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-11" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-6">

|

||||

<mxGeometry y="30" width="160" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-13" value="<p style="text-align: left; line-height: 90%; font-size: 10px;"><font style="font-size: 10px;">Input: IP address with CIDR prefix length (e.g., <code style="">/24</code>, <code style="">/16</code>)</font></p><p style="text-align: left; line-height: 90%; font-size: 10px;"><font style="font-size: 10px;">output: Prefix length</font></p><p></p>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-11">

|

||||

<mxGeometry width="160" height="60" as="geometry">

|

||||

<mxRectangle width="160" height="60" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-15" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-6">

|

||||

<mxGeometry y="90" width="160" height="70" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-17" value="<p style="line-height: 90%; font-size: 10px;"><font face="Helvetica">Parse the CIDR prefix to understand the network range. For instance, <code>192.168.1.0/24</code> has a prefix length of 24 bits.</font></p>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;align=left;" vertex="1" parent="ARffzCTJVVxupl663M9X-15">

|

||||

<mxGeometry width="160" height="70" as="geometry">

|

||||

<mxRectangle width="160" height="70" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-19" value="" style="shape=table;startSize=0;container=1;collapsible=0;childLayout=tableLayout;fontSize=16;" vertex="1" parent="1">

|

||||

<mxGeometry x="460" y="90" width="160" height="160" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-20" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-19">

|

||||

<mxGeometry width="160" height="30" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-21" value="<font style="font-size: 10px;"> Read Network ID</font>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-20">

|

||||

<mxGeometry width="160" height="30" as="geometry">

|

||||

<mxRectangle width="160" height="30" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-22" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-19">

|

||||

<mxGeometry y="30" width="160" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-23" value="<p style="text-align: left; line-height: 90%; font-size: 10px;"><font style="font-size: 10px;">Input: IP address and CIDR prefix length</font></p><p style="text-align: left; line-height: 90%; font-size: 10px;"><font style="font-size: 10px;">output: Network ID</font></p><p></p>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-22">

|

||||

<mxGeometry width="160" height="60" as="geometry">

|

||||

<mxRectangle width="160" height="60" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-24" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-19">

|

||||

<mxGeometry y="90" width="160" height="70" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-25" value="<p style="line-height: 90%; font-size: 10px;">Extract the network ID from the IP address based on the prefix length.&nbsp;<br></p>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;align=left;" vertex="1" parent="ARffzCTJVVxupl663M9X-24">

|

||||

<mxGeometry width="160" height="70" as="geometry">

|

||||

<mxRectangle width="160" height="70" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-26" value="" style="shape=table;startSize=0;container=1;collapsible=0;childLayout=tableLayout;fontSize=16;" vertex="1" parent="1">

|

||||

<mxGeometry x="200" y="310" width="160" height="160" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-27" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-26">

|

||||

<mxGeometry width="160" height="30" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-28" value="<font style="font-size: 10px;">Longest Prefix Matching</font>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-27">

|

||||

<mxGeometry width="160" height="30" as="geometry">

|

||||

<mxRectangle width="160" height="30" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-29" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-26">

|

||||

<mxGeometry y="30" width="160" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-30" value="<p style="line-height: 90%;"></p><div style="text-align: left;"><font style="background-color: initial; font-size: 10px;">Input:&nbsp;</font><span style="background-color: initial;"><font style="font-size: 10px;">Network ID</font></span></div><span style="font-size: 10px; background-color: initial;"><div style="text-align: left;"><span style="background-color: initial;">output: Matching route entry</span></div></span><p></p><p></p>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-29">

|

||||

<mxGeometry width="160" height="60" as="geometry">

|

||||

<mxRectangle width="160" height="60" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-31" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-26">

|

||||

<mxGeometry y="90" width="160" height="70" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-32" value="<p style="line-height: 90%; font-size: 10px;">&nbsp;Search the routing table for all matching entries, and select the entry with the longest prefix, ensuring that the CIDR router picks the most specific route.<br></p>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;align=left;" vertex="1" parent="ARffzCTJVVxupl663M9X-31">

|

||||

<mxGeometry width="160" height="70" as="geometry">

|

||||

<mxRectangle width="160" height="70" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-33" value="" style="shape=table;startSize=0;container=1;collapsible=0;childLayout=tableLayout;fontSize=16;" vertex="1" parent="1">

|

||||

<mxGeometry x="460" y="310" width="160" height="160" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-34" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-33">

|

||||

<mxGeometry width="160" height="30" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-35" value="<font style="font-size: 10px;">Determine Next-Hop</font>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-34">

|

||||

<mxGeometry width="160" height="30" as="geometry">

|

||||

<mxRectangle width="160" height="30" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-36" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-33">

|

||||

<mxGeometry y="30" width="160" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-37" value="<p style="line-height: 90%;"></p><div style="text-align: left;"><font style="background-color: initial; font-size: 10px;">Input:&nbsp;</font><span style="background-color: initial; text-align: center;"><font style="font-size: 10px;">Matching route entry</font></span></div><span style="font-size: 10px; background-color: initial;"><div style="text-align: left;"><span style="background-color: initial;">output:&nbsp;</span>Next-hop</div></span><p></p><p></p>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-36">

|

||||

<mxGeometry width="160" height="60" as="geometry">

|

||||

<mxRectangle width="160" height="60" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-38" value="" style="shape=tableRow;horizontal=0;startSize=0;swimlaneHead=0;swimlaneBody=0;strokeColor=inherit;top=0;left=0;bottom=0;right=0;collapsible=0;dropTarget=0;fillColor=none;points=[[0,0.5],[1,0.5]];portConstraint=eastwest;fontSize=16;" vertex="1" parent="ARffzCTJVVxupl663M9X-33">

|

||||

<mxGeometry y="90" width="160" height="70" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-39" value="<p style="line-height: 90%; font-size: 10px;">Based on the longest prefix match, find the next-hop in the routing table to forward the packet<br></p>" style="shape=partialRectangle;html=1;whiteSpace=wrap;connectable=0;strokeColor=inherit;overflow=hidden;fillColor=none;top=0;left=0;bottom=0;right=0;pointerEvents=1;fontSize=16;align=left;" vertex="1" parent="ARffzCTJVVxupl663M9X-38">

|

||||

<mxGeometry width="160" height="70" as="geometry">

|

||||

<mxRectangle width="160" height="70" as="alternateBounds" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-40" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0;entryY=0.5;entryDx=0;entryDy=0;" edge="1" parent="1" source="ARffzCTJVVxupl663M9X-7" target="ARffzCTJVVxupl663M9X-20">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-41" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.64;entryY=0.438;entryDx=0;entryDy=0;entryPerimeter=0;" edge="1" parent="1">

|

||||

<mxGeometry relative="1" as="geometry">

|

||||

<mxPoint x="80" y="160" as="sourcePoint" />

|

||||

<mxPoint x="80" y="160" as="targetPoint" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-42" value="" style="endArrow=classic;html=1;rounded=0;exitX=1;exitY=0.5;exitDx=0;exitDy=0;entryX=0;entryY=0.5;entryDx=0;entryDy=0;" edge="1" parent="1" source="ARffzCTJVVxupl663M9X-51" target="ARffzCTJVVxupl663M9X-7">

|

||||

<mxGeometry width="50" height="50" relative="1" as="geometry">

|

||||

<mxPoint x="80" y="160" as="sourcePoint" />

|

||||

<mxPoint x="130" y="100" as="targetPoint" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-43" style="rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=1.013;entryY=-0.01;entryDx=0;entryDy=0;entryPerimeter=0;exitX=-0.015;exitY=1.01;exitDx=0;exitDy=0;exitPerimeter=0;" edge="1" parent="1" source="ARffzCTJVVxupl663M9X-24" target="ARffzCTJVVxupl663M9X-27">

|

||||

<mxGeometry relative="1" as="geometry">

|

||||

<mxPoint x="430" y="290" as="targetPoint" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-44" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0;entryY=0.5;entryDx=0;entryDy=0;" edge="1" parent="1" source="ARffzCTJVVxupl663M9X-29" target="ARffzCTJVVxupl663M9X-36">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-46" style="rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0;entryY=0.5;entryDx=0;entryDy=0;" edge="1" parent="1" source="ARffzCTJVVxupl663M9X-36" target="ARffzCTJVVxupl663M9X-48">

|

||||

<mxGeometry relative="1" as="geometry">

|

||||

<mxPoint x="715.29" y="369.69999999999993" as="targetPoint" />

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-50" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="720" y="350" width="40" height="40" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-48" value="" style="ellipse;whiteSpace=wrap;html=1;aspect=fixed;" vertex="1" parent="ARffzCTJVVxupl663M9X-50">

|

||||

<mxGeometry width="40" height="40" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-49" value="" style="ellipse;whiteSpace=wrap;html=1;aspect=fixed;fillColor=#000000;" vertex="1" parent="ARffzCTJVVxupl663M9X-50">

|

||||

<mxGeometry x="10" y="10" width="20" height="20" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="ARffzCTJVVxupl663M9X-51" value="" style="ellipse;whiteSpace=wrap;html=1;aspect=fixed;fillColor=#000000;" vertex="1" parent="1">

|

||||

<mxGeometry x="80" y="130" width="20" height="20" as="geometry" />

|

||||

</mxCell>

|

||||

</root>

|

||||

</mxGraphModel>

|

||||

</diagram>

|

||||

</mxfile>

|

||||

@@ -1,12 +1,5 @@

|

||||

## router table

|

||||

|

||||

| device | eth | ip |

|

||||

| ------- | ---- | ----------- |

|

||||

| PC1 | eth1 | 10.5.0.1/24 |

|

||||

| PC2 | eth1 | 10.5.1.2/24 |

|

||||

| router1 | eth1 | 10.5.0.0/24 |

|

||||

| router2 | eth1 | 10.5.1.1/24 |

|

||||

|

||||

router -> router

|

||||

|

||||

```

|

||||

@@ -59,9 +52,155 @@ sender # sender eth # receiver # receiver eth # losses #

|

||||

|

||||

```

|

||||

|

||||

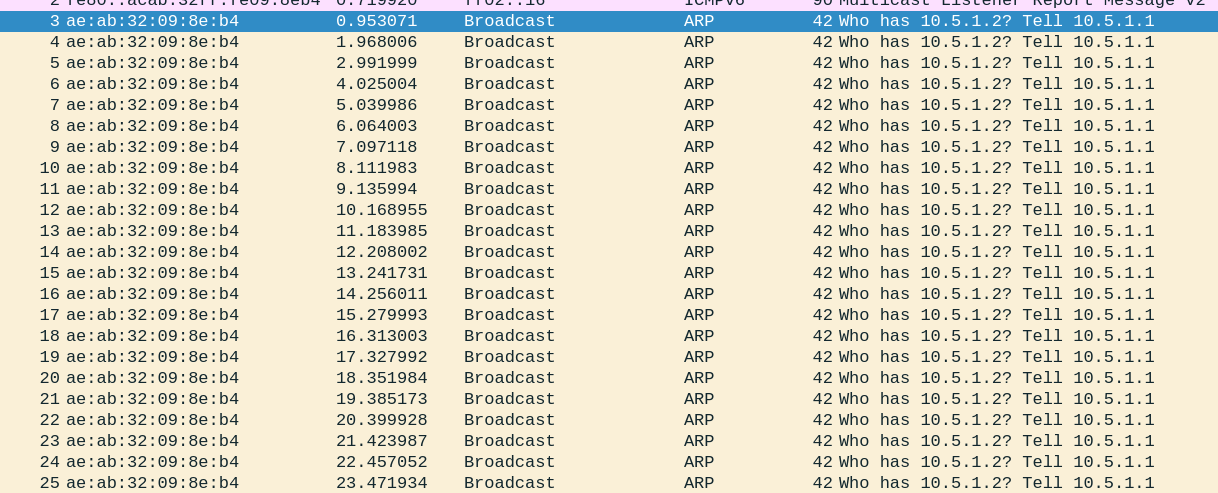

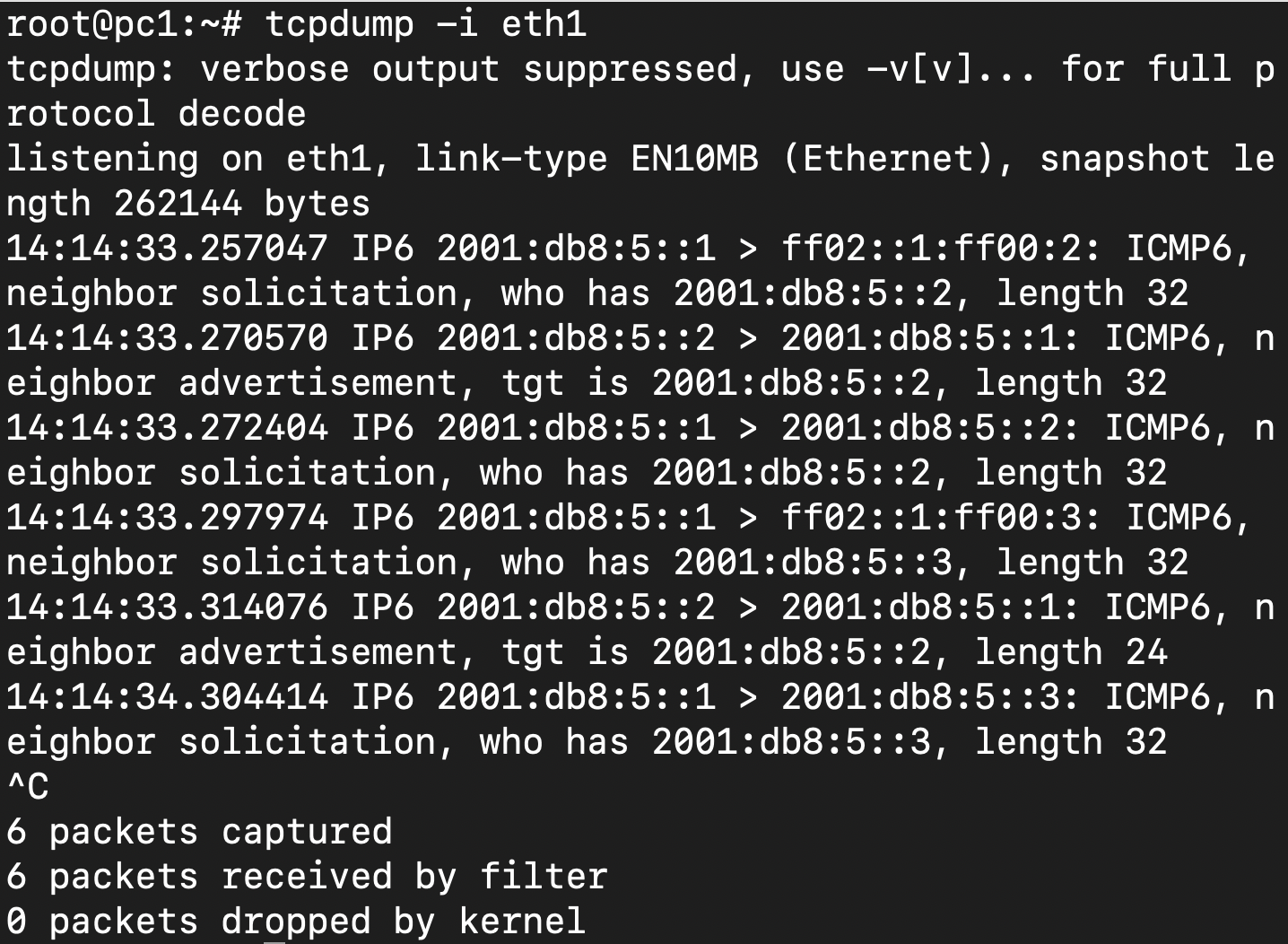

## Tcpdump output

|

||||

|

||||

ping

|

||||

|

||||

```

|

||||

tcpdump -i eth1 -e

|

||||

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

|

||||

listening on eth1, link-type EN10MB (Ethernet), snapshot length 262144 bytes

|

||||

14:28:59.207532 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 23, length 64

|

||||

14:28:59.207566 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 23, length 64

|

||||

14:29:00.207639 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 24, length 64

|

||||

14:29:00.207661 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 24, length 64

|

||||

14:29:01.207750 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 25, length 64

|

||||

14:29:01.207774 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 25, length 64

|

||||

14:29:02.207867 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 26, length 64

|

||||

14:29:02.207892 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 26, length 64

|

||||

14:29:03.208087 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 27, length 64

|

||||

14:29:03.208110 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 27, length 64

|

||||

14:29:04.208230 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 28, length 64

|

||||

14:29:04.208263 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 28, length 64

|

||||

14:29:05.211944 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 29, length 64

|

||||

14:29:05.211969 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 29, length 64

|

||||

14:29:06.209458 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 30, length 64

|

||||

14:29:06.209482 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 30, length 64

|

||||

14:29:07.209566 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 31, length 64

|

||||

14:29:07.209590 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 31, length 64

|

||||

14:29:08.209683 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 32, length 64

|

||||

14:29:08.209706 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 32, length 64

|

||||

14:29:09.209803 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 33, length 64

|

||||

14:29:09.209827 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 33, length 64

|

||||

14:29:09.242521 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype ARP (0x0806), length 42: Request who-has 10.5.1.2 tell 10.5.1.1, length 28

|

||||

14:29:09.242541 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype ARP (0x0806), length 42: Reply 10.5.1.2 is-at 00:16:3e:00:00:02 (oui Unknown), length 28

|

||||

14:29:10.209897 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 34, length 64

|

||||

14:29:10.209922 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 34, length 64

|

||||

14:29:11.210041 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 35, length 64

|

||||

14:29:11.210079 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 35, length 64

|

||||

14:29:12.210112 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 36, length 64

|

||||

14:29:12.210136 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 36, length 64

|

||||

14:29:13.210241 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 37, length 64

|

||||

14:29:13.210266 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 37, length 64

|

||||

14:29:14.210353 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 38, length 64

|

||||

14:29:14.210378 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 38, length 64

|

||||

14:29:15.210490 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 39, length 64

|

||||

14:29:15.210514 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 39, length 64

|

||||

14:29:16.210574 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 40, length 64

|

||||

14:29:16.210597 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.2 > 10.5.1.1: ICMP echo reply, id 8384, seq 40, length 64

|

||||

14:29:17.210686 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 10.5.1.1 > 10.5.1.2: ICMP echo request, id 8384, seq 41, length 64

|

||||

|

||||

```

|

||||

|

||||

```

|

||||

tcpdump -i eth1 -e

|

||||

tcpdump: verbose output suppressed, use -v[v]... for full protocol decode

|

||||

listening on eth1, link-type EN10MB (Ethernet), snapshot length 262144 bytes

|

||||

14:18:42.413051 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 39, length 64

|

||||

14:18:42.413085 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 39, length 64

|

||||

14:18:43.413174 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 40, length 64

|

||||

14:18:43.413199 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 40, length 64

|

||||

14:18:44.413427 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 41, length 64

|

||||

14:18:44.413450 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 41, length 64

|

||||

14:18:45.413549 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 42, length 64

|

||||

14:18:45.413573 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 42, length 64

|

||||

14:18:46.413856 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 43, length 64

|

||||

14:18:46.413879 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 43, length 64

|

||||

14:18:46.650613 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype ARP (0x0806), length 42: Request who-has 172.16.1.100 tell 172.16.1.1, length 28

|

||||

14:18:46.650631 00:16:3e:00:00:02 (oui Unknown) > 00:16:3e:00:00:08 (oui Unknown), ethertype ARP (0x0806), length 42: Reply 172.16.1.100 is-at 00:16:3e:00:00:02 (oui Unknown), length 28

|

||||

14:18:47.413951 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 44, length 64

|

||||

14:18:47.413975 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 44, length 64

|

||||

14:18:48.414060 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 45, length 64

|

||||

14:18:48.414084 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 45, length 64

|

||||

14:18:49.414157 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 46, length 64

|

||||

14:18:49.414179 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 46, length 64

|

||||

14:18:50.031624 00:16:3e:00:00:02 (oui Unknown) > 33:33:00:00:00:02 (oui Unknown), ethertype IPv6 (0x86dd), length 70: fe80::216:3eff:fe00:2 > ip6-allrouters: ICMP6, router solicitation, length 16

|

||||

14:18:50.414247 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 47, length 64

|

||||

14:18:50.414268 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 47, length 64

|

||||

14:18:51.414380 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 48, length 64

|

||||

14:18:51.414404 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 48, length 64

|

||||

14:18:52.414495 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 49, length 64

|

||||

14:18:52.414518 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 49, length 64

|

||||

14:18:53.414667 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 50, length 64

|

||||

14:18:53.414689 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 50, length 64

|

||||

14:18:54.414802 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 51, length 64

|

||||

14:18:54.414831 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 51, length 64

|

||||

14:18:55.414903 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 52, length 64

|

||||

14:18:55.414931 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 52, length 64

|

||||

14:18:56.415029 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 53, length 64

|

||||

14:18:56.415056 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 53, length 64

|

||||

14:18:57.415140 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 54, length 64

|

||||

14:18:57.415167 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 54, length 64

|

||||

14:18:58.415250 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 55, length 64

|

||||

14:18:58.415277 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 55, length 64

|

||||

14:18:59.415362 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 56, length 64

|

||||

14:18:59.415389 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 56, length 64

|

||||

14:19:00.415485 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 57, length 64

|

||||

14:19:00.415513 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 57, length 64

|

||||

14:19:01.415591 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 58, length 64

|

||||

14:19:01.415618 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 58, length 64

|

||||

14:19:02.415680 00:16:3e:00:00:08 (oui Unknown) > 00:16:3e:00:00:02 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.1 > 172.16.1.100: ICMP echo request, id 7117, seq 59, length 64

|

||||

14:19:02.415703 00:16:3e:00:00:02 (oui Unknown) > 00:de:ad:be:ef:00 (oui Unknown), ethertype IPv4 (0x0800), length 98: 172.16.1.100 > 172.16.1.1: ICMP echo reply, id 7117, seq 59, length 64

|

||||

|

||||

```

|

||||

|

||||

|

||||

### 主要工具:`ip`

|

||||

|

||||

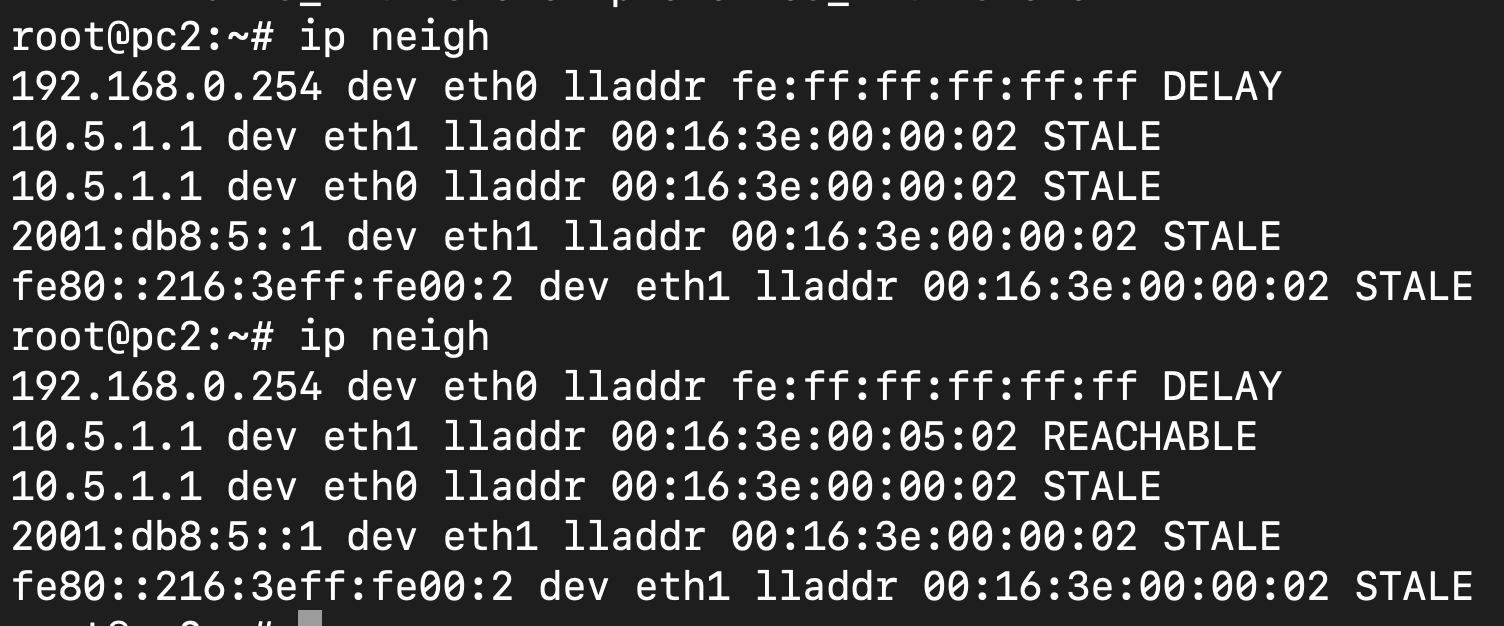

## A103

|

||||

|

||||

### router table

|

||||

|

||||

router1

|

||||

|

||||

```

|

||||

ip route show

|

||||

10.5.1.0/24 dev eth1 proto kernel scope link src 10.5.1.2

|

||||

10.5.2.0/24 dev eth2 proto kernel scope link src 10.5.2.1

|

||||

10.5.3.0/24 via 10.5.2.2 dev eth2

|

||||

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.7

|

||||

```

|

||||

|

||||

pc1

|

||||

|

||||

```

|

||||

ip route

|

||||

10.5.1.0/24 dev eth1 proto kernel scope link src 10.5.1.1

|

||||

10.5.3.0/24 via 10.5.1.2 dev eth1

|

||||

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.1

|

||||

```

|

||||

|

||||

router2

|

||||

|

||||

```

|

||||

ip route

|

||||

10.5.1.0/24 via 10.5.2.1 dev eth2

|

||||

10.5.2.0/24 dev eth2 proto kernel scope link src 10.5.2.2

|

||||

10.5.3.0/24 dev eth1 proto kernel scope link src 10.5.3.2

|

||||

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.12

|

||||

```

|

||||

|

||||

pc2

|

||||

|

||||

```

|

||||

root@pc2:~# ip route

|

||||

10.5.1.0/24 via 10.5.3.2 dev eth1

|

||||

10.5.3.0/24 dev eth1 proto kernel scope link src 10.5.3.1

|

||||

192.168.0.0/24 dev eth0 proto kernel scope link src 192.168.0.3

|

||||

```

|

||||

|

||||

|

||||

|

||||

## `ip`

|

||||

|

||||

**`ip`** 是 IPRoute2 工具集中最常用的命令,能够管理和配置 IP 地址、路由、链路等多种网络参数。与旧版的 `ifconfig` 和 `route` 命令相比,`ip` 更加灵活和强大。

|

||||

|

||||

|

||||

BIN

Blatt01/rnpAusarbeitung.pdf

Normal file

48

Blatt01/scripts/checkip.sh

Normal file

@@ -0,0 +1,48 @@

|

||||

#!/bin/bash

|

||||

show_ip(){

|

||||

local output=$1

|

||||

ips=()

|

||||

interfaces=()

|

||||

# echo $output

|

||||

while read -r line; do

|

||||

ip=$(echo "$line" | awk '{print $2}' | cut -d'/' -f1)

|

||||

interface=$(echo "$line" | awk '{print $5}')

|

||||

ips+=("$ip")

|

||||

interfaces+=("$interface")

|

||||

done <<< "$output"

|

||||

for i in "${!ips[@]}"; do

|

||||

echo "${ips[i]} ${interfaces[i]}"

|

||||

done

|

||||

|

||||

}

|

||||

|

||||

filename="output/output_$(date +'%m-%d_%H-%M-%S').txt"

|

||||

echo $(date +'%m-%d_%H-%M-%S')

|

||||

echo ' ' > $filename

|

||||

|

||||

ip_cmd='ip address show | grep 10.5'

|

||||

for num in {1..4}

|

||||

do

|

||||

echo "router$num" >> $filename

|

||||

echo "router$num"

|

||||

ip_output=$(ssh router$num $ip_cmd)

|

||||

ips=()

|

||||

interfaces=()

|

||||

|

||||

result=$(show_ip "$ip_output")

|

||||

echo $result

|

||||

echo $result >> $filename

|

||||

|

||||

|

||||

done

|

||||

|

||||

for num in {1..3}

|

||||

do

|

||||

echo "pc$num" >> $filename

|

||||

echo "pc$num"

|

||||

pc_result=$(ssh pc$num $ip_cmd)

|

||||

result=$(show_ip "$pc_result")

|

||||

echo $result >> $filename

|

||||

echo $result

|

||||

done

|

||||

|

||||

103

Blatt01/scripts/testpc.sh

Normal file

@@ -0,0 +1,103 @@

|

||||

#!/bin/bash

|

||||

|

||||

show_ip(){

|

||||

local output=$1

|

||||

ips=()

|

||||

interfaces=()

|

||||

echo $output

|

||||

while read -r line; do

|

||||

ip=$(echo "$line" | awk '{print $2}' | cut -d'/' -f1)

|

||||

interface=$(echo "$line" | awk '{print $5}')

|

||||

ips+=("$ip")

|

||||

interfaces+=("$interface")

|

||||

done <<< "$output"

|

||||

for i in "${!ips[@]}"; do

|

||||

echo "${ips[i]} ${interfaces[i]}"

|

||||

done

|

||||

|

||||

}

|

||||

|

||||

ip_cmd='ip address show | grep 10.5'

|

||||

sender_ip='10.5.1.1/24'

|

||||

rec_ip='10.5.1.2/24'

|

||||

rec_ip_no_code='10.5.1.2'

|

||||

senders=()

|

||||

recs=()

|

||||

sender_eths=()

|

||||

rec_eths=()

|

||||

losses=()

|

||||

|

||||

sender_type="${1:-router}"

|

||||

receiver_type="${2:-router}"

|

||||

if [ "$sender_type" = "router" ]; then

|

||||

sender_ub=4

|

||||

else

|

||||

sender_ub=3

|

||||

fi

|

||||

if [ "$receiver_type" = "router" ]; then

|

||||

rec_ub=4

|

||||

else

|

||||

rec_ub=3

|

||||

fi

|

||||

for sender in $(seq 1 $sender_ub);

|

||||

do

|

||||

sender_eth_nums=$(ssh $sender_type$sender "ip address show" | grep -c '^.*eth[0-9]:')

|

||||

sender_eth_nums=$(($sender_eth_nums-1))

|

||||

echo "$sender_type$sender has $sender_eth_nums eths"

|

||||

for sender_eth_num in $(seq 1 $sender_eth_nums);

|

||||

do

|

||||

# turn on the device

|

||||

ssh $sender_type$sender "ip link set dev eth$sender_eth_num up"

|

||||

ssh $sender_type$sender "ip address add $sender_ip dev eth$sender_eth_num"

|

||||

# for receiver in {1..4}

|

||||

for receiver in $(seq 1 $rec_ub);

|

||||

do

|

||||

receiver_eth_nums=$(ssh $receiver_type$receiver "ip address show" | grep -c '^.*eth[0-9]:')

|

||||

receiver_eth_nums=$(($receiver_eth_nums-1))

|

||||

echo "$receiver_type$receiver has $receiver_eth_nums eths"

|

||||

if [ "$sender_type" = "$receiver_type" ]; then

|

||||

if [ "$sender" -eq "$receiver" ]; then

|

||||

continue

|

||||

fi

|

||||

fi

|

||||

for receiver_eth_num in $(seq 1 $receiver_eth_nums);

|

||||

do

|

||||

ssh $receiver_type$receiver "ip link set dev eth$receiver_eth_num up"

|

||||

ssh $receiver_type$receiver "ip address add $rec_ip dev eth$receiver_eth_num"

|

||||

echo "sen $sender_type$sender eth$sender_eth_num ip $sender_ip"

|

||||

echo "rec $receiver_type$receiver eth$receiver_eth_num ip $rec_ip"

|

||||

ip_output=$(ssh $sender_type$sender $ip_cmd)

|

||||

result=$(show_ip "$ip_output")

|

||||

echo $result

|

||||

|

||||

# test loss

|

||||

loss=$(ssh $sender_type$sender "ping -c 5 -W 2 -I eth$sender_eth_num $rec_ip_no_code | awk -F', ' '/packet loss/ {print \$3}' | awk '{print int(\$1)}'")

|

||||

echo $loss

|

||||

if [ "$loss" -ne 100 ]; then

|

||||

senders+=("$sender")

|

||||

recs+=("$receiver")

|

||||

sender_eths+=("$sender_eth_num")

|

||||

rec_eths+=("$receiver_eth_num")

|

||||

losses+=("$loss")

|

||||

fi

|

||||

|

||||

|

||||

ssh $receiver_type$receiver "ip address del 10.5.1.2/24 dev eth$receiver_eth_num"

|

||||

done

|

||||

done

|

||||

ssh $sender_type$sender "ip address del 10.5.1.1/24 dev eth$sender_eth_num"

|

||||

done

|

||||

done

|

||||

|

||||

echo "results"

|

||||

|

||||

printf "%-10s %-15s %-12s %-15s %-10s\n" "sender #" "sender eth #" "receiver #" "receiver eth #" "losses #"

|

||||

for i in "${!senders[@]}"; do

|

||||

printf "%-10s %-15s %-12s %-15s %-10s\n" "${senders[i]}" "${sender_eths[i]}" "${recs[i]}" "${rec_eths[i]}" "${losses[i]}"

|

||||

done

|

||||

|

||||

# printf "sender #\t sender eth #\t receiver # \t receiver eth # \t losses # \t\n"

|

||||

# for i in "${!senders[@]}"; do

|

||||

# printf "%s\t%s\t%s\t%s\t%s\n" "${senders[i]}" "${sender_eths[i]}" "${recs[i]}" "${rec_eths[i]}" "${losses[i]}"

|

||||

# done

|

||||

|

||||

384

Blatt01/topology.drawio

Normal file

@@ -0,0 +1,384 @@

|

||||

<mxfile host="app.diagrams.net" agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.0.0 Safari/537.36" version="24.8.3">

|

||||

<diagram name="Page-1" id="hXIMXQSmOo4dZogMPPjO">

|

||||

<mxGraphModel dx="949" dy="622" grid="1" gridSize="10" guides="1" tooltips="1" connect="1" arrows="1" fold="1" page="1" pageScale="1" pageWidth="850" pageHeight="1100" math="0" shadow="0">

|

||||

<root>

|

||||

<mxCell id="0" />

|

||||

<mxCell id="1" parent="0" />

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-18" value="" style="group" parent="1" vertex="1" connectable="0">

|

||||

<mxGeometry x="380" y="380" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-13" value="router2" style="rounded=1;whiteSpace=wrap;html=1;" parent="s5GVwMxOrdL_uc7FEEtV-18" vertex="1">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-14" value="eth2" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-18" vertex="1">

|

||||

<mxGeometry x="90" y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-15" value="eth1" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-18" vertex="1">

|

||||

<mxGeometry x="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-16" value="eth3" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-18" vertex="1">

|

||||

<mxGeometry x="45" y="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-17" value="eth4" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-18" vertex="1">

|

||||

<mxGeometry y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-19" value="" style="group" parent="1" vertex="1" connectable="0">

|

||||

<mxGeometry x="180" y="100" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-20" value="router1" style="rounded=1;whiteSpace=wrap;html=1;" parent="s5GVwMxOrdL_uc7FEEtV-19" vertex="1">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-21" value="eth2" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-19" vertex="1">

|

||||

<mxGeometry x="90" y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-22" value="eth1" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-19" vertex="1">

|

||||

<mxGeometry x="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-23" value="eth3" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-19" vertex="1">

|

||||

<mxGeometry x="45" y="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-24" value="eth4" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-19" vertex="1">

|

||||

<mxGeometry y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-28" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;exitX=1;exitY=0.5;exitDx=0;exitDy=0;entryX=1;entryY=0.5;entryDx=0;entryDy=0;startArrow=classic;startFill=1;" parent="1" source="s5GVwMxOrdL_uc7FEEtV-21" target="s5GVwMxOrdL_uc7FEEtV-14" edge="1">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-29" value="" style="group" parent="1" vertex="1" connectable="0">

|

||||

<mxGeometry x="630" y="300" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-30" value="router3" style="rounded=1;whiteSpace=wrap;html=1;" parent="s5GVwMxOrdL_uc7FEEtV-29" vertex="1">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-31" value="eth2" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-29" vertex="1">

|

||||

<mxGeometry x="90" y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-32" value="eth1" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-29" vertex="1">

|

||||

<mxGeometry x="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-33" value="eth3" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-29" vertex="1">

|

||||

<mxGeometry x="45" y="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-34" value="eth4" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-29" vertex="1">

|

||||

<mxGeometry y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-35" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;exitX=0.5;exitY=1;exitDx=0;exitDy=0;entryX=1;entryY=0.5;entryDx=0;entryDy=0;startArrow=classic;startFill=1;" parent="1" source="s5GVwMxOrdL_uc7FEEtV-23" target="s5GVwMxOrdL_uc7FEEtV-31" edge="1">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-36" value="" style="group" parent="1" vertex="1" connectable="0">

|

||||

<mxGeometry x="5" y="240" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-37" value="router4" style="rounded=1;whiteSpace=wrap;html=1;" parent="s5GVwMxOrdL_uc7FEEtV-36" vertex="1">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-38" value="eth2" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-36" vertex="1">

|

||||

<mxGeometry x="90" y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-39" value="eth1" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-36" vertex="1">

|

||||

<mxGeometry x="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-40" value="eth3" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-36" vertex="1">

|

||||

<mxGeometry x="45" y="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-41" value="eth4" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" parent="s5GVwMxOrdL_uc7FEEtV-36" vertex="1">

|

||||

<mxGeometry y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-43" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=0;entryDx=0;entryDy=0;startArrow=classic;startFill=1;" parent="1" source="s5GVwMxOrdL_uc7FEEtV-24" target="s5GVwMxOrdL_uc7FEEtV-39" edge="1">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-45" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=1;entryDx=0;entryDy=0;exitX=0.5;exitY=1;exitDx=0;exitDy=0;startArrow=classic;startFill=1;" parent="1" source="s5GVwMxOrdL_uc7FEEtV-16" target="s5GVwMxOrdL_uc7FEEtV-33" edge="1">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-46" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;exitX=0;exitY=0.5;exitDx=0;exitDy=0;entryX=1;entryY=0.5;entryDx=0;entryDy=0;startArrow=classic;startFill=1;" parent="1" source="s5GVwMxOrdL_uc7FEEtV-17" target="s5GVwMxOrdL_uc7FEEtV-38" edge="1">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="s5GVwMxOrdL_uc7FEEtV-48" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=1;entryDx=0;entryDy=0;startArrow=classic;startFill=1;" parent="1" source="s5GVwMxOrdL_uc7FEEtV-30" target="s5GVwMxOrdL_uc7FEEtV-40" edge="1">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-3" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="590" y="100" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-1" value="pc1" style="rounded=0;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-3">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-2" value="<font style="font-size: 10px;">eth1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-3">

|

||||

<mxGeometry x="45" width="30" height="10" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-5" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=0;entryDx=0;entryDy=0;exitX=0.5;exitY=0;exitDx=0;exitDy=0;" edge="1" parent="1" source="s5GVwMxOrdL_uc7FEEtV-22" target="e8EGUHU9NlDJmCv5vn1Y-2">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-7" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="120" y="470" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-8" value="pc2" style="rounded=0;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-7">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-9" value="<font style="font-size: 10px;">eth1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-7">

|

||||

<mxGeometry x="45" width="30" height="10" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-10" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=0;entryDx=0;entryDy=0;exitX=0.5;exitY=0;exitDx=0;exitDy=0;" edge="1" parent="1" source="s5GVwMxOrdL_uc7FEEtV-15" target="e8EGUHU9NlDJmCv5vn1Y-2">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-11" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=0;entryDx=0;entryDy=0;exitX=0.5;exitY=0;exitDx=0;exitDy=0;" edge="1" parent="1" source="s5GVwMxOrdL_uc7FEEtV-15" target="e8EGUHU9NlDJmCv5vn1Y-9">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-12" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="260" y="470" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-13" value="pc3" style="rounded=0;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-12">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-14" value="<font style="font-size: 10px;">eth1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-12">

|

||||

<mxGeometry x="45" width="30" height="10" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-15" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=0;entryDx=0;entryDy=0;exitX=0.5;exitY=0;exitDx=0;exitDy=0;" edge="1" parent="1" source="s5GVwMxOrdL_uc7FEEtV-13" target="e8EGUHU9NlDJmCv5vn1Y-14">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-17" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=0;entryDx=0;entryDy=0;exitX=0.5;exitY=0;exitDx=0;exitDy=0;" edge="1" parent="1" source="s5GVwMxOrdL_uc7FEEtV-32" target="e8EGUHU9NlDJmCv5vn1Y-14">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-18" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="40" y="850" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-19" value="pc1" style="rounded=0;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-18">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-20" value="<font style="font-size: 10px;">eth1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-18">

|

||||

<mxGeometry x="45" width="30" height="10" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-21" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="210" y="850" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-22" value="router1" style="rounded=1;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-21">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-38" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;exitX=1;exitY=0.5;exitDx=0;exitDy=0;" edge="1" parent="e8EGUHU9NlDJmCv5vn1Y-21" source="e8EGUHU9NlDJmCv5vn1Y-23">

|

||||

<mxGeometry relative="1" as="geometry">

|

||||

<mxPoint x="120" y="140" as="targetPoint" />

|

||||

<Array as="points">

|

||||

<mxPoint x="140" y="30" />

|

||||

<mxPoint x="140" y="140" />

|

||||

</Array>

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-23" value="eth2" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-21">

|

||||

<mxGeometry x="90" y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-24" value="eth1" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-21">

|

||||

<mxGeometry x="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-25" value="eth3" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-21">

|

||||

<mxGeometry x="45" y="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-26" value="eth4" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-21">

|

||||

<mxGeometry y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-27" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="40" y="960" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-28" value="pc2" style="rounded=0;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-27">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-29" value="<font style="font-size: 10px;">eth1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-27">

|

||||

<mxGeometry x="45" width="30" height="10" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-31" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="210" y="960" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-32" value="router2" style="rounded=1;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-31">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-33" value="eth2" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-31">

|

||||

<mxGeometry x="90" y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-34" value="eth1" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-31">

|

||||

<mxGeometry x="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-35" value="eth3" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-31">

|

||||

<mxGeometry x="45" y="45" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-36" value="eth4" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;fontSize=9;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-31">

|

||||

<mxGeometry y="22.5" width="30" height="15" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-37" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=0;entryDx=0;entryDy=0;exitX=0.5;exitY=0;exitDx=0;exitDy=0;" edge="1" parent="1" source="e8EGUHU9NlDJmCv5vn1Y-20" target="e8EGUHU9NlDJmCv5vn1Y-24">

|

||||

<mxGeometry relative="1" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-39" style="edgeStyle=orthogonalEdgeStyle;rounded=0;orthogonalLoop=1;jettySize=auto;html=1;entryX=0.5;entryY=0;entryDx=0;entryDy=0;" edge="1" parent="1" source="e8EGUHU9NlDJmCv5vn1Y-34" target="e8EGUHU9NlDJmCv5vn1Y-29">

|

||||

<mxGeometry relative="1" as="geometry">

|

||||

<Array as="points">

|

||||

<mxPoint x="270" y="940" />

|

||||

<mxPoint x="100" y="940" />

|

||||

</Array>

|

||||

</mxGeometry>

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-41" value="<font style="font-size: 10px;">10.5.1.2</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="1">

|

||||

<mxGeometry x="280" y="830" width="40" height="20" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-40" value="<font style="font-size: 10px;">10.5.1.1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="1">

|

||||

<mxGeometry x="45" y="830" width="40" height="20" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-42" value="<font style="font-size: 10px;">10.5.2.1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="1">

|

||||

<mxGeometry x="330" y="860" width="40" height="20" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-43" value="<font style="font-size: 10px;">10.5.2.2</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="1">

|

||||

<mxGeometry x="330" y="990" width="40" height="20" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-45" value="<font style="font-size: 10px;">10.5.3.1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="1">

|

||||

<mxGeometry x="50" y="940" width="40" height="20" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-46" value="<font style="font-size: 10px;">10.5.3.2</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="1">

|

||||

<mxGeometry x="270" y="940" width="40" height="20" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-76" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="490" y="560" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-77" value="pc1" style="rounded=0;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-76">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-78" value="<font style="font-size: 10px;">eth1</font>" style="text;html=1;align=center;verticalAlign=middle;whiteSpace=wrap;rounded=0;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-76">

|

||||

<mxGeometry x="45" width="30" height="10" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-79" value="" style="group" vertex="1" connectable="0" parent="1">

|

||||

<mxGeometry x="660" y="560" width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||

<mxCell id="e8EGUHU9NlDJmCv5vn1Y-80" value="router1" style="rounded=1;whiteSpace=wrap;html=1;" vertex="1" parent="e8EGUHU9NlDJmCv5vn1Y-79">

|

||||

<mxGeometry width="120" height="60" as="geometry" />

|

||||

</mxCell>

|

||||